** 本記事は、The Sophos Annual Threat Report: Cybercrime on Main Street 2025 の翻訳です。最新の情報は英語記事をご覧ください。**

前回の年次レポートで取り上げたように、中小企業はサイバー犯罪の格好の標的です。前回取り上げた脅威の多くは 2024 年においても主要な脅威であることに変わりはありません。ランサムウェアもその一つであり、依然として中小企業にとって大きなサイバー脅威となっています。

ランサムウェアの事例は、2024 年に中小企業のお客様を対象としたソフォスのインシデント対応事例の 70% を占め、中規模企業 (従業員数 500~5,000 人) では 90% 以上を占めます。ランサムウェアとデータ窃取の試みは、中堅・中小企業において Sophos Managed Detection and Response (MDR) が追跡したインシデント (何らかの悪意のある活動が検出されたもの) の約 30% を占めています。

ソフォスの「ランサムウェアの現状」レポートのデータによると、ランサムウェア攻撃の総数は前年比でわずかに減少しているものの、その復旧コストは全体的に増加しています。また、2024 年に観測された脅威の多くは馴染みのあるものでしたが、データに焦点を当てた他の脅威は拡大し続けています。また、日々新たな戦術や手法が出現し、進化しています。

- 侵害されたネットワークエッジデバイス (ファイアウォール、仮想プライベートネットワークアプライアンス、その他のアクセスデバイス) は、テレメトリで確認できた組織への初期侵害事例の 4 分の 1 を占めています (実際はそれ以上だと考えられます)。

- 新型コロナウイルスの流行時にリモートワークをサポートし、セキュリティポスチャ全体の改善のために組織で広く採用された SaaS プラットフォームは、ソーシャルエンジニアリング、初期侵害、マルウェア展開のため新たな方法で悪用され続けています。

- ビジネスメール詐欺が、サイバーセキュリティインシデントの初期侵害全体に占める割合が高まっています。これは、マルウェアの配信、認証情報の窃取、さまざまな犯罪目的のソーシャルエンジニアリングに活用されているためです。

- ビジネスメール詐欺増加の一因は、中間者による多要素認証 (MFA) トークン取得を用いた認証情報のフィッシングです。

- マルウェアを搭載した詐欺アプリケーションや、SMS やメッセージアプリを通じた詐欺やソーシャルエンジニアリングを実行するアプリケーションは中堅・中小企業のモバイル脅威となっています。

- ネットワークを利用したその他の技術的でない脅威も引き続き中小企業にとって脅威であり、詐欺のパターンは進化し続けています。

本レポートは、中小企業および中堅企業が直面するサイバー犯罪の攻撃パターンにおけるトレンドに焦点を当てています。エンドポイントでの検出やインシデントで頻繁に遭遇するマルウェアおよび悪用されるソフトウェアの詳細は、本レポートの付録に記載されています。

目次

データについて

今回の年次脅威レポートの分析に使用したデータは、以下の情報源から取得したものです。

- カスタマーレポート — お客様のネットワーク上で動作しているソフォスのエンドポイントソフトウェアからの検出テレメトリを含みます。検出された脅威の概要を提供するもので、SophosLabs で分析されます (本レポートでは、「エンドポイント検出データ」と呼びます)

- インシデントデータ — MDR を利用しているお客様のネットワーク上で悪意のある活動が検出され、エスカレーションの過程で収集されたデータ、MDR インシデント対応がお客様のインシデントから収集したデータ、および、従業員数 500 人以下の組織で、MDR がほとんど (または全く) 実施されていなかったお客様のネットワーク上のインシデントから Sophos Incident Response が収集したデータで構成されています。本レポートでは、これらのデータセットを 1 組のインシデントデータとして扱います。

- SecureWorks のインシデントおよび検出データは、買収前のテレメトリに基づいているため、本レポートには含まれていません。

- 特に断りのない限り、データはすべて 2024 年のものです。

カスタマーレポートデータはエンドポイントから得たすべての検出データで、ほとんどの事例でマルウェアはブロックされています。一方、インシデントデータには、MDR のお客様のネットワーク上で悪意のある活動が検出された、またはインシデント対応事例の一部として発見されたあらゆるイベントから収集されたデータが含まれています。多くの場合、活動の意図や他の脅威インテリジェンスとの関連性について、興味深い情報を提供します。

本レポートでは、中小企業および中規模企業に特化したデータに焦点を当てています。Sophos Incident Response および Sophos MDR オペレーションが収集したデータの詳細については、アクティブアドバーサリーレポート (AAR: Active Adversary Report) シリーズをご確認ください。

脆弱な Windows (およびゲートウェイ)

ネットワークエッジに存在するシステムは、単なる設定ミスの場合や脆弱な認証ポリシーを使用している場合、脆弱なソフトウェアやファームウェアで稼動している場合など、中小企業への侵入を伴うインシデントの 3 分の 1 以上において、最初の侵入経路となっています。Sophos の CEO である Joe Levy が最近指摘しているように、パッチが適用されていない古いハードウェアやソフトウェアは、セキュリティ脆弱性の温床となっており、Levy はこの現象を「デジタルデトリタス」と呼んでいます。

中小企業を標的にしたサイバー犯罪において、脆弱性に対するゼロデイ攻撃が行われることは比較的稀です。しかし、公表された脆弱性は、アクセスブローカーやその他のサイバー犯罪者によって短期間で武器化される可能性があります。実際に、バックアップソフトウェアプロバイダーの Veeam が、2024 年 9 月に CVE-2024-40711 に関するセキュリティ情報を公開した際には、1 か月も経たないうちにサイバー犯罪者がこの脆弱性のエクスプロイトを開発し、VPN を介した初期アクセスの獲得に利用していました。

Veeam の脆弱性や、お客様によるパッチ適用がなされずに残っている同様の公表された脆弱性 (最近のものもあれば、1 年以上前のものもありました) は、2024 年に Sophos MDR が追跡した悪意のある侵入を伴う事例の約 15% に関与していました。ほぼすべての事例で、脆弱性は攻撃者に悪用される数週間以上前から報告されており、その多くはランサムウェア攻撃に関連し得るとされていました。その他の事例では、たとえばランサムウェア攻撃者に販売するためなど、他の目的を持ったサイバー犯罪者が初期アクセスを得るためにこの脆弱性が使用されていました。

Sophos MDR/IR の侵入事例で確認された、公表されている主な脆弱性

| CVE | 説明 | 悪用された 侵入の割合 |

CVE の 公表日* |

| CVE-2024-1709 | ConnectWise ScreenConnect 認証バイパス | 4.70% | 2024/02/21 |

| CVE-2023-4966 | Citrix NetScaler ADC および NetScaler Gateway バッファオーバーフローの 脆弱性 |

2.78% | 2023/10/10 |

| CVE-2023-27532 | Veeam Backup & Replication Cloud Connect 構成データベースに保存された、 暗号化された認証情報への無認証アクセス |

2.35% | 2023/03/10 |

| CVE-2024-3400 | Palo Alto Networks PAN-OS コマンドインジェクションの脆弱性、認証されていない攻撃者がファイアウォール上で root 権限でコマンドを実行可能 | 1.28% | 2024/04/12 |

| CVE-2024-37085 | VMware ESXi 認証バイパスの脆弱性 | 0.85% | 2024/06/25 |

| CVE-2024-40711 | Veeam データデシリアライズの脆弱性、リモートコード実行が可能に | 0.85% | 2024/09/07 |

| CVE-2023-48788 | Fortinet Forticlient EMS SQL インジェクションの脆弱性、認証されていない攻撃者が SYSTEM としてコマンドを実行可能 | 0.64% | 2023/03/12 |

| CVE-2024-27198 | JetBrains TeamCity 認証情報バイパスの脆弱性、攻撃者が管理者権限で操作を実行可能 | 0.43% | 2024/03/04 |

| CVE-2024-21762 | Fortinet FortiOS 境界外書き込みの脆弱性、認証されていないリモートの攻撃者が HTTP リクエスト経由でコードやコマンドを実行可能 | 0.43% | 2024/02/09 |

| CVE-2021-34473 | Microsoft Exchange Server 内の未特定の脆弱性、リモートコード実行が可能に | 0.21% | 2021/07/14 |

| 合計 | 14.53% |

* 脆弱性の公表日は cvedetails.com による

図 1: Sophos MDR/IR の侵入事例で確認された、公表されている主な脆弱性

事例によっては、既知の脆弱性に対してパッチが導入されているにもかかわらず、デバイスがすでに侵害されていたため、脆弱性が残っていました。たとえば、脆弱性のパッチが適用される前に、Web シェルやその他の侵入後のアクセスマルウェアが展開されていた事例がありました。また、パッチの適用が完了していない事例もありました。Sophos MDR のある事例では、「Citrix Bleed」パッチが適用された後にリセットされていなかったセッションを悪用し、攻撃者が Citrix Netscaler ゲートウェイを使用して初期アクセスを確立しました。

Sophos MDR および IR が対応した侵入の多くには、CVE データベースでは必ずしもカバーされていない種類の脆弱性が含まれていました。すなわち、デフォルトの構成、設定ミス、脆弱な 2 要素認証 (名前とパスワード)、インターネットに接続されたデバイスを脆弱にするその他の問題、およびベンダーによる後のアップデートで修正された可能性があるものの CVE 識別子が割り当てられていない脆弱性などです。また、パッチが適用されていない、あるいは使用されずに放置されていた、かなり古い脆弱性に関連すると考えられるものも確認されました。

特に、仮想プライベートネットワーク (VPN) アプライアンス、VPN 機能付きファイアウォール、その他のリモートアクセスアプライアンスなどのネットワークエッジデバイスは、サイバー犯罪インシデントの主な原因となっています。これらのデバイスは、Sophos MDR が追跡した侵入インシデントにおいて、ネットワークの初期侵害における最大の原因となっています。

これらの数値には、ランサムウェアの実行やデータ窃取が C2 やその他の悪用後のツールのブロックによって未然に防がれたインシデントは含まれていません。

これらの統計からは、小規模な組織であってもすべてのユーザーアカウント、特に VPN などを介したリモートアクセス権限を持つユーザーアカウントに MFA を導入する必要性が浮き彫りになっています。また、ネットワークへのリモート接続に使用されるデバイスを監査し、ソフトウェアやファームウェアを定期的に更新し、定期的なセキュリティアップデートのサポートを受けられなくなったソフトウェアや OS を交換する必要性も示しています。

STAC: パッケージ化されたプレイブック、戦術、ツールおよび手順

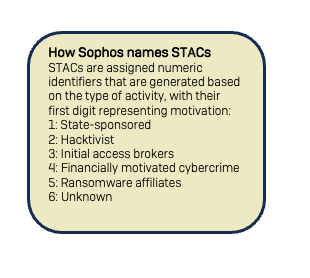

Sophos MDR は「脅威グループ」を追跡するのではなく、特定の行動パターンを特定することに重点を置き、複数のインシデントにわたって一連の攻撃者を追跡します。これらのパターンには、ツール、戦術、手順 (TTP)、サポートインフラ、共有プレイブックやスクリプト化されたツールセットの使用を反映するその他の特徴が含まれます。ソフォスは、これらをまとめてセキュリティ脅威活動クラスタ (STAC) と呼び、活動をキャンペーンとして追跡しています。

STAC は、特定の攻撃者集団を指すものではなく、攻撃スクリプトや同様の手法など、戦術、ツール、手順 (TTP) を共有する「共通のプレイブック」を表します。これらのプレイブックは、ランサムウェア組織の複数のアフィリエイトが使用できるようにパッケージ化されていたり、闇市場で販売されていたり、さまざまな犯罪行為をくり返す個人によって盗まれたものである可能性もあります。

たとえば、Sophos MDR Threat Intelligence は Veeam の脆弱性 CVE-2024-40711 を利用する脅威を調査していた際、VPN の悪用とほぼ同じ TTP を利用する脅威活動クラスタを特定しました。このクラスタは STAC5881 として追跡されています。このキャンペーンでは、Veeam の脆弱性を利用して、同一の名前 (「point」) を持つ管理者アカウントが作成されました。しかし、これらの事例で展開されたランサムウェアはさまざまでした。Akira や Fog、および Frag と名付けられた新しいランサムウェアなどが挙げられます。

Frag は「ジャンクガン」ランサムウェアの一種のようです。不正にコーディングされた、簡素なランサムウェアであり、RaaS (サービスとしてのランサムウェア) の代替としてサイバー犯罪者自身が開発したか、闇市場から平均 375 ドルで入手したのでしょう。

2024 年に Sophos MDR が追跡した最も活発な STAC キャンペーンは、1 件を除くすべての事例でランサムウェア関連でした。残り 1 件でも、ランサムウェア攻撃の前兆となる可能性のある、長期にわたって稼働するサービスとしてのランサムウェアプラットフォームである DanaBot が確認されました。

2024 年に活発だったセキュリティ脅威活動クラスタ

| STAC4265 | Facebook のソーシャルエンジニアリングを利用した DanaBot キャンペーン。「未受領金」サイトへのリンクを リダイレクトし、ブラウザのデータを窃取し、匿名化ネットワーク Tor 経由での流出を試みるマルウェアを配信 |

| STAC4529 | 23.9.8 以前の ConnectWise Screen Connect の RCE を使用した認証バイパス |

| STAC4556 | Crytox ランサムウェアの配信、uTox メッセンジャーアプリケーションの配信、配信された脆弱な カーネルドライバの使用による EDR ソフトウェアの無効化。このクラスタの攻撃者は、正規の「デュアルユース」ツールも使用していました。 ネットワーク探索用には、Advanced Port Scanner を、認証情報の探索とダンプには Mimikatz および Lazagne ツールを使用 |

| STAC6451 | ランサムウェアのアフィリエイトを模倣し、Cloudflare を使用してコマンドコントロールドメインをマスクし、 Microsoft SQL Server を悪用して不正アクセスを行い、 Impacket を展開して一般的な認証情報を使用、バックドアを作成。 また、探索ドメインを正規のサイトにリダイレクトしたり、有名なファイル転送サービス経由で データを流出させたりしており、ネットワーク回避にも長けています。 |

| STAC5881 | VPN と CVE-2024-4071 (前述) を悪用し、Akira、Fog、Frag ランサムウェア攻撃を活用するクラスタ |

| STAC5464 | Hunters International に関連するランサムウェアを用いるクラスタで、 複数のインシデントで同じ SFTP 流出サーバーを使用しているほか、NTDS からの認証情報ダンプや、Plink および SystemBC マルウェア、 その他のツールを介したネットワークプロキシ化も確認されています。 |

| STAC5397 | Akira および Fog ランサムウェアに関連する攻撃者あるいは攻撃者集団。共通のパスワードで バックドアアカウントを作成します。このクラスタも「デュアルユース」の正規ツールを展開することが確認されています。 実行とラテラルムーブメントには AnyDesk が、データ窃取には Rclone と FileZilla が使用されます。 |

| STAC4663 | カスタムの難読化マルウェアを使用して侵入を行うランサムウェア関連クラスタ。多くの場合、このグループは初期アクセスを得る目的で CVE-2023-3519 を使用して Citrix NetScaler アプライアンスを悪用し、 標的環境でのネットワークトラフィックのトンネリングに正規の OpenSSH ライブラリを使用します。 |

| STAC5304 | 2024 年夏に初めて確認された RansomHub ランサムウェアのアフィリエイト。 複数のインシデントで流出用 IP アドレスを再利用し、防御回避用に正規のツール (リモートマシン管理ソフトウェア Atera Agent やデータ窃取を行う FileZilla) および HideAtera.bat というスクリプトを活用します。 |

図 5: 2024 年に活発だったセキュリティ脅威活動クラスタ (インシデント件数順)

サイバー犯罪の手法、戦術、プラクティスにおけるトレンド

成長を続けるリモートランサムウェア

2024 年のインシデント件数は、防御策の改善や、一部の大手 RaaS 事業者の取締りもあり、全体としてはやや減少したものの、ランサムウェア関連の犯罪が消滅したわけではありません。むしろ、ランサムウェア攻撃者の戦術は進化しており、被害者のファイルを暗号化できなかった場合には攻撃はより迅速になり、窃取したデータを使って標的を恐喝する姿勢がより顕著になっています。ファイルの暗号化を試みない事例さえ確認されています。

多くの場合、攻撃者はエンドポイント保護ソフトウェアの検出範囲外からランサムウェアを実行しようとします。つまりは標的ネットワークにリモートでまたは直接接続された、管理されていないデバイスから、です。これらの「リモート」ランサムウェア攻撃は、ネットワークファイル共有接続を使用して他のマシン上のファイルにアクセスし暗号化するため、ランサムウェアが直接実行されることはありません。この方法により、マルウェアスキャンや動作検出などの防御機能から暗号化プロセスを隠せます。

Sophos X-Ops がテレメトリを調査したところ、リモートランサムウェアの使用は 2024 年には昨年より 50% 増加し、2022 年からは 141% 増加していることが判明しました。

Teams ビッシングを介したソーシャルエンジニアリング

2024 年後半、特に第 4 四半期には、Microsoft 365 (旧 Office 365) を使用する組織を標的に、攻撃者が技術的手法とソーシャルエンジニアリングを組み合わせた攻撃を採用する事例が確認されました。これらの攻撃のうち 1 件はデータの窃取に成功しましたが、ランサムウェアの実行には至りませんでした。その他の複数の攻撃は、認証情報を収集し、標的組織のネットワーク (および潜在的には SaaS インスタンスとそのデータ) にさらに侵入しようとした段階でブロックされました。

これらの攻撃では、2 つの異なる脅威グループが「メール爆弾」を用いました。これは、標的組織に所属する特定の人物に大量の電子メールを送りつける手法です。その後、攻撃者は Microsoft Teams を使って、偽のテクニカルサポートコールを行います。これは、攻撃者が標的ユーザーの Microsoft 365 アカウントを使って標的組織に Teams メッセージを送ったり、音声・ビデオ通話を仕掛けたりして、組織内部の人物に直接接触を試みるものです。

MFA フィッシング

攻撃者はさらに、ユーザーの認証情報を収集するための詐欺テクニックを調整してきました。MFA の登場により、ユーザー名とパスワードのみからアクセス権を得ることがより難しくなりました。サイバー犯罪市場は、この障壁を乗り越えるために、認証情報と多要素認証トークンの両方をリアルタイムで取得する新たな手法で応じています。

MFA フィッシングは、フィッシングプラットフォームを多要素認証で保護されたサービスにおける実際の認証プロセスの代理として機能させる「中間者攻撃」アプローチに依存しています。このプラットフォームは、キャプチャした認証情報とログインから返されたセッション Cookie を別のチャネルでサイバー犯罪者に渡します。サイバー犯罪者はこれらの認証情報とトークンを正規のサービスサイトに渡すことで、アクセスを獲得できます。

Dadsec と呼ばれる MFA フィッシングプラットフォームが 2023 年の秋に登場し、その後 2024 年には Tycoon というフィッシング代行プラットフォームに関連するキャンペーンと結びつけられました。しかし、Dadsec 由来のツールを用いたフィッシングは Tycoon だけではありませんでした。Rockstar 2FA と FlowerStorm のいずれも Dadsec プラットフォームのアップデートバージョンをベースにしており、C2 チャネルとして Telegram を使用しているようです。Rockstar 2FA は 2024 年半ばに非常に活発でしたが、11 月には技術的な障害が発生しているように見え、程なくして FlowerStorm に取って代わられました。

両プラットフォームから収集されたインテリジェンスにより、大量の侵害されたアカウントが明らかになりましたが、サイバー犯罪者によって実際にアクセスに使用されたアカウント数は不明です。

敵対的な AI の使用

侵入型攻撃を行うサイバー犯罪者が、AI (人工知能) を利用する事例は限られています。サイバー犯罪者による生成 AI の利用の大半は、ソーシャルエンジニアリングのタスクに集中しています。偽のプロフィール用の画像、動画、テキストを作成したり、標的とのコミュニケーションに使用したりすることで、言語の問題を解決し、身元を隠しています。また、自分たちのツールをよりプロフェッショナルなものに見せるためにも使用されています。たとえば RaccoonStealer の開発者は、ポータルログインページのグラフィックを AI で生成しています。

生成 AI の利用が急増している分野のひとつにフィッシングメールがあります。ChatGPT のような大規模言語モデル (LLM) は、標的ごとに異なる形式で文法的に正しいコンテンツを作成できるため、スパムやフィッシングメールで使用される署名を識別するコンテンツフィルターを回避することができます。SophosAI は、標的となる個人のソーシャルメディアプロファイルから収集した情報に基づき、既存のツールを使用して AI によって調整されたプロセスを活用し、標的メールのキャンペーン全体を作成できることを実証しました。

Sophos X-Ops は、サイバー犯罪者によるこれらの機能の利用が今後拡大すると予測しています。現在のところ、(2023 年末の初期調査と 2025 年初頭の更新を含む、犯罪フォーラムにおける LLM の議論に関するソフォスの調査に基づくと、) 一部の攻撃者コミュニティは生成 AI に対してかなり懐疑的です。日常的なタスクに AI を実験的に使用している攻撃者もいますが、悪意のあるアプリケーションはまだ理論上のものに留まっています。ただし、最近の更新では、一部の攻撃者が生成 AI をスパムサービスや同様のツールに組み込み始めていることが確認されました。

クイッシング

RockStar がピークを迎えていたのと同じ頃、Sophos X-Ops はソフォスの従業員を標的とした「クイッシング」キャンペーンを発見しました (このキャンペーンに引っかかった従業員は一人もいませんでした)。このキャンペーンにおいて、ソフォスの従業員はドキュメントへの安全なアクセスを提供するとされる QR コードが埋め込まれた PDF 付きのメールを受け取りました。実際にはこの QR コードは不正なドキュメント共有サイトにリンクされており、このサイトは RockStar 2FA や FlowerStorm と非常によく似た特徴を持つ、攻撃者が通信の中間に入るタイプのインスタンスでした。

マルバタイジングと SEO ポイズニング

マルバタイジングとは、検索結果に表示される有料リスティング広告など、悪意のある Web 広告を利用することです。マルウェアを配信する方法として、現在も利用されています。ChromeLoader などのドロッパーによって長年使用されてきたマルバタイジングは、現在では情報窃取型マルウェアの主要な配布手段となっています。さらに、Sophos MDR では、マルバタイジングを活用した他のマルウェア注入の手口も観測しています。

マルバタイジングでは、標的を悪意のある Web ページに誘導したり、直接悪意のあるスクリプトをダウンロードさせ、実行させたりすることがあります。その結果、マルウェアや攻撃者に持続的なアクセス権を与えるツールが標的のコンピューターにインストールされてしまいます。 たとえば、Sophos X-Ops は 2024 年後半に Google 検索のマルバタイジングを悪用したブラウザハイジャックキャンペーンを観測しました。この攻撃では、PDF ツールのダウンロードを検索したユーザーを狙ったキーワードが使用されていました。これらの広告は、悪意のある Microsoft インストーラー (.MSI) ファイルをダウンロードするように標的を誘導していました。このインストーラーは、実際に動作する PDF ツールのように見えるソフトをインストールする一方で、システムタスクやスタートアップ項目、レジストリキーを作成し、常駐するマルウェアを組み込んでいました。このマルウェアはブラウザをハイジャックし、ユーザーの Web 検索を攻撃者が管理するサイトへリダイレクトします。

Sophos MDR は、2024 年に特に活発だったいくつかのマルウェアキャンペーンに関連してマルバタイジングの使用を確認しています。具体的には、DanaBot、Lumma Stealer、および GootLoader などです。また、バックドアやリモート管理型トロイの木馬 (SectopRat など)、攻撃ツールセット Cobalt Strike、正規のリモートアクセスソフトウェア AnyDesk の悪用など、マルバタイジングを利用したその他の攻撃手法も確認されています。

EDR キラー

Sophos X-Ops では過去 2 年間にわたり、「EDR キラー」と呼ばれる、サイバー犯罪市場向けに開発された多様な悪意のあるソフトウェアツールを観測してきました。これらのツールは、カーネルドライバの脆弱性を悪用して OS への特権的なアクセスを取得し、標的の保護プロセス、特にエンドポイントセキュリティソフトウェアを強制終了させることで、ランサムウェアやその他のマルウェアを無制限に展開できるようにすることを目的としています。近年では、このようなツールの開発者が「脆弱なデバイスの持ち込み (BYOVD)」攻撃と呼ばれる手法を利用し、正規ではあるものの脆弱性を抱えたドライバを組み込んで悪用する事例が増えています。

Sophos X-Ops は、2024 年にランサムウェアの攻撃者によって使用されたさまざまな EDR キラーを確認しました。その中で最もよく見られたのは、複数の攻撃者によって使用されたツールである EDRSandBlast でした。MDR および IR の両方の事例で確認された EDRSandBlast の亜種は、年間を通してランサムウェア攻撃の試みの中で検出され、米国のサンクスギビングデー (11 月) 前後に劇的なピークを迎えました。

図 12: ソフォスのエンドポイント保護が検出した EDR キラーマルウェアの上位 10 件

ソフォスの改ざん防止機能、動作検出機能、防御機能を無効化するためのカーネルドライバの悪意ある使用に関する特定の検出機能は、これらのツールによるランサムウェア攻撃の被害拡大の防止に役立っています。しかし、攻撃ツールの絶え間ない進化は、防御側にとってさらに大きなプレッシャーとなり、攻撃者がツールを展開する前に検出し、阻止する必要性が高まっています。

結論

中小・中堅企業に対する脅威の状況は依然として変化が激しく、犯罪者は常に新しい防御策に戦術を適応させ、新旧の脆弱性を利用して新たに現れる機会を悪用し続けています。このような環境に対応することは、多くの中小企業にとって外部からの支援なしに対応できる範囲を超えており、専任の IT チームを持つ組織にとっても負担となっています。

インターネットルーター、ファイアウォール、VPN アプライアンス、インターネットに接続されたアプリケーションやサーバーを含むすべてのシステムのライフサイクル管理は、かなりの割合の攻撃を阻止するために不可欠です。パッチが適用されないまま、あるいはベンダーによるサポートが終了した後も交換されずに放置されたデバイスは、攻撃対象となる脆弱なシステムを求めてインターネット上を広範囲にスキャンするアクセスブローカーやランサムウェア攻撃者のビーコンになってしまう可能性があります。

今年のデータは、攻撃者が監視が行き届いていない部分を狙って攻撃を仕掛けていることを示しています。

- Sophos MDR では、ネットワークのエッジデバイスの脆弱性や設定ミスが悪用され、ネットワークへのアクセス権の取得や偽装に利用される事例が増加しています。

- ランサムウェアの暗号化ツールがエンドポイントのセキュリティ保護によって検出される可能性がある場合、攻撃者は防御が不十分な資産から「リモートランサムウェア」の手法を用います。

- 攻撃者が権限を昇格させる方法を見つけることができれば、悪意を隠すために脆弱なデバイスドライバを持ち込み、セキュリティツールを無効化しようとします。

MFA コードを窃取したり、QR コードを使ってユーザーを騙しスマートフォンを悪意のあるログインページに誘導したり、メール爆弾やビッシングでユーザーを招き入れるように仕向けたりすることで、サイバー犯罪者は常に私たちの防御策に適応し、進化しています。

本レポートのデータや傾向を総合すると、どのような規模の組織であっても、多層防御のアプローチが必要であることがわかります。とはいえ、多くは進化する脅威に合わせて考え方を変えるだけで、セキュリティへの投資を増やす必要はありません。中小・中堅企業は、以下の手順を実践することでリスクプロフィールを低減できます。

- アカウント認証情報をパスワードからパスキーに移行する。パスキーは、特定のデバイスに割り当てられたデジタルキーを保存したもので、中間者フィッシングキットによって傍受されません。

- パスキーで保護できないアカウントについては多要素認証を使用し、可能な場合はパスキー保護に移行する。

- いずれの方法でもアカウントを保護できない場合は社内またはマネージドサービスプロバイダーを使用し、認証情報に対する脅威の検出および対応戦略を通じてアカウントを注意深く監視する。

- ファイアウォールや VPN デバイスなどのエッジデバイスに優先的にパッチを適用し、パッチ適用に必要なすべての手順 (デバイスのリセットを含む) を実行する。

- エンドポイントセキュリティソフトウェアがすべての資産に導入されていることを確認し、管理されていないデバイスが攻撃者に悪用されないようにする。

- 外部の専門家を活用して定期的に外部からの攻撃対象領域を監査・監視し、攻撃者が標的を探す際に悪用される可能性のある脆弱性がないか確認する。

謝辞

Sophos X-Ops は、本レポートの作成に協力した Sophos MDR Threat Intelligence の Anna Szalay、Colin Cowie、Morgan Demboski、および Global Field CISO ディレクターの Chester Wisniewski に謝意を表します。