Cette annexe à notre rapport annuel sur les menaces fournit des statistiques supplémentaires sur les données d’incident et la télémétrie détaillant les outils utilisés par les cybercriminels ciblant les petites et moyennes entreprises (PME). Pour un aperçu plus large du paysage des menaces auquel sont confrontées les PME, consultez notre rapport principal.

Contenu de l’annexe

Types de malware les plus fréquemment rencontrés

Les petites et moyennes entreprises sont confrontées à un vaste ensemble de menaces pesant sur leurs données, dont certaines peuvent être des précurseurs d’attaque de ransomware ou entraîner d’autres violations d’informations sensibles. Les ransomwares dominent les malwares observés dans les cas Sophos MDR et Sophos Incident Response en 2024, les 10 premiers représentant plus de 25% de tous les incidents MDR et IR suivis au cours de l’année. Mais ces derniers ne représentaient pas non plus l’intégralité des incidents observés, en effet près de 60% des incidents MDR impliquaient des menaces qui n’utilisaient pas de ransomwares.

Figure 13 : Les catégories de détection de malware les plus fréquemment observées en 2024, selon les rapports de détection des clients.

Figure 14 : Top 15 des malwares et outils d’attaque rencontrés lors d’incidents MDR et IR.

Les outils command-&-control, les chargeurs (loaders) de malware, les outils d’administration à distance et les malwares voleurs d’informations (infostealers) constituent la majorité des malwares observés ciblant les petites entreprises (à l’exception des ransomwares). Et ces outils, qui ne sont pas tous techniquement des malwares, sont utilisés dans le cadre de la diffusion de ransomwares et du lancement d’autres attaques cybercriminelles.

Un seul des 10 principaux outils et malwares observés dans les incidents Sophos MDR et IR n’entre pas dans cette catégorie : XMRig. Il s’agit d’un malware de minage de cryptomonnaie souvent utilisé pour générer passivement des revenus avant que l’accès ne soit vendu ou exploité d’une autre manière par un auteur de ransomware.

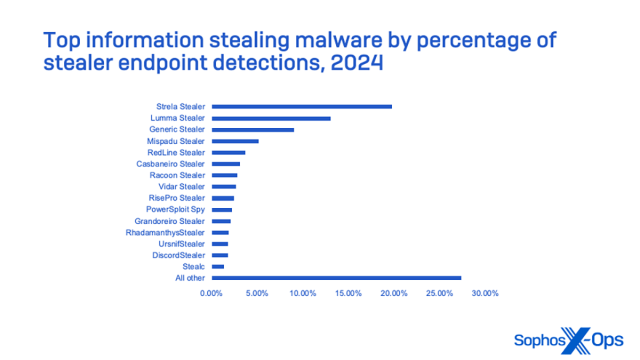

Figure 15 : Principales détections de malwares voleurs d’informations (infostealers) signalées par les clients de la protection endpoint.

Figure 16 : Principaux malwares et outils non liés aux ransomwares observés dans les cas Sophos MDR et Sophos Incident Response, en particulier dans les incidents liés aux ransomwares.

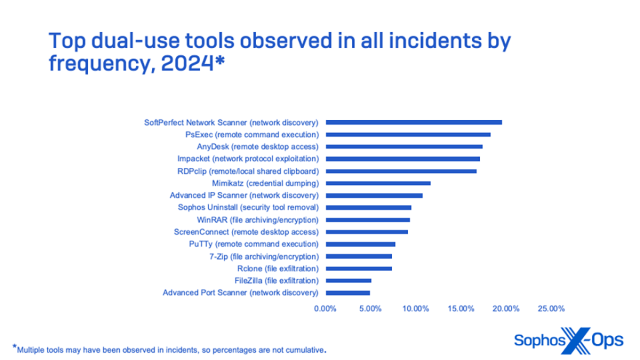

Outils à double usage

Une tendance qui se poursuit depuis les années précédentes est l’utilisation intensive de logiciels commerciaux, gratuits et open source généralement disponibles pour les cybercriminels souhaitant mener des attaques de ransomware et d’autres activités malveillantes. Sophos MDR les qualifie d’”outils à double usage”, car ils peuvent être présents sur les réseaux pour des raisons légitimes, mais sont fréquemment utilisés par les cybercriminels à des fins malveillantes.

Les outils à double usage sont différents des “Living-Off-the-Land Binaries” (LOLBins) dans la mesure où il s’agit d’applications complètes déployées et utilisées comme prévu par des acteurs malveillants, plutôt que des composants fournis par le système d’exploitation et des moteurs de script. Certains des outils qui entrent dans la catégorie “double usage” sont spécifiquement orientés vers les tests de sécurité et destinés aux équipes rouges : Impacket et Mimikatz sont des outils open source qui ont été conçus spécifiquement pour les chercheurs en sécurité. D’autres outils tels que SoftPerfect Network Scanner et Advanced IP Scanner sont destinés aux administrateurs réseau, mais peuvent être utilisés par les cybercriminels pour détecter les périphériques connectés au réseau et les ports réseau ouverts.

Figure 17 : Top 15 des outils à double usage observés dans les incidents Sophos MDR et Sophos Incident Response, par fréquence.

Figure 18 : Top 9 des outils d’attaque à “double usage” détectés par Sophos endpoint.

Les outils d’accès à distance commerciaux sont collectivement les outils à double usage les plus fréquemment utilisés lors d’incidents MDR et IR :

Figure 19 : Top 15 des outils à double usage observés dans les incidents Sophos MDR et Incident Response, par fréquence.

Avec les outils d’accès à distance commerciaux, les attaquants abusent généralement des licences de compte d’essai ou utilisent des licences piratées pour les versions qu’ils déploient sur les machines ciblées. Dans de nombreux cas, cela se fait après une exploitation initiale via des droppers de malware, des Web shells ou d’autres outils de command-&-control. Dans d’autres cas, cela se fait par le biais de l’ingénierie sociale, en incitant une personne ciblée à télécharger et à installer elle-même l’outil, comme nous l’avons vu dans récentes attaques de “vishing” sur Teams.

L’utilisation d’outils légitimes de gestion de machines à distance, en particulier par les auteurs de ransomware, est en hausse, bien que les outils d’accès au bureau à distance AnyDesk et ScreenConnect restent les outils de support IT commerciaux les plus fréquemment utilisés dans les incidents Sophos MDR et IR. Et l’outil le plus courant reste “PSExec” un remplacement léger de Telnet par Microsoft utilisé pour exécuter des commandes à distance et créer des sessions de shell de commande.

Les clients Sophos peuvent restreindre leur utilisation via Sophos Central à l’aide de politiques de contrôle des applications et doivent restreindre tous les outils qui ne sont pas utilisés pour un support IT légitime.

Outils d’attaque

Cobalt Strike, Sliver, Metasploit et Brute Ratel sont des outils pentest et non des malwares au sens légal du terme. Mais ils sont fréquemment utilisés pour diffuser des malwares et pour fournir une fonction de type command-&-control aux attaques de malware. Disposer d’un outil de post-exploitation bien documenté et pris en charge commercialement comme celui-ci est un atout majeur pour les cybercriminels qui devraient autrement créer leurs propres outils pour étendre leur présence au sein d’une organisation ciblée.

Cobalt Strike reste l’outil d’attaque le plus utilisé, présent dans 8% de tous les incidents et près de 11% des incidents liés aux ransomwares. Il s’agit d’une baisse significative par rapport à 2023, lorsque Cobalt Strike était le troisième outil commercial le plus fréquemment utilisé dans les incidents MDR, se classant seulement derrière les outils d’accès à distance AnyDesk et PSExec. Les outils basés sur Sliver et Metasploit, qui sont disponibles en open source, sont encore moins fréquemment utilisés, et l’utilisation de Brute Ratel par les cybercriminels reste extrêmement rare.

Voleurs d’informations (infostealers)

Figure 20 : Principales détections de malwares voleurs d’informations (infostealers) signalées par les clients de la protection endpoint.

Les malwares voleurs d’informations (infostealers) constituent souvent la première étape du playbook du courtier d’accès, fournissant des mots de passe, des cookies et d’autres données qui peuvent être utilisés pour la fraude financière, les attaques BEC (Business Email Compromise) et les attaques par ransomware, entre autres techniques malveillantes utilisées.

Lumma Stealer, vendu sur des forums russophones en tant que Malware-as-a-Service (MaaS), était le voleur d’informations le plus fréquemment rencontré dans les incidents MDR et le deuxième dans les rapports globaux de détection endpoint. Une campagne majeure de Lumma Stealer débutée en octobre en a fait le voleur le plus signalé au cours du dernier trimestre 2024, surpassant de loin le leader des voleurs MaaS de l’année dernière, RaccoonStealer (qui a publié une nouvelle version en 2024 après que son infrastructure a été perturbée) et éclipsant à la fin de l’année Strela Stealer (qui montait dans les classements en 2023 ; il a culminé début 2024, mais a chuté au cours du second semestre de cette même année). Aucun incident MDR enregistré en 2024 n’impliquait Strela Stealer.

Figure 21 : Activité de Lumma Stealer en 2024 telle qu’observée dans les détections endpoint des clients

Figure 22 : Incidents MDR liés à Lumma Stealer en 2024

Figure 23 : Activité de Strela Stealer en 2024 telle qu’observée dans les détections endpoint des clients

Repéré pour la première fois en août 2022, Lumma Stealer serait le successeur de Mars Stealer, un autre voleur d’informations prétendument d’origine russe. Ce voleur cible principalement les portefeuilles de crypto-monnaie, les cookies de session du navigateur, les extensions d’authentification à deux facteurs du navigateur, les adresses et identifiants du serveur File Transfer Protocol stockés, ainsi que d’autres données utilisateur et système.

Comme d’autres voleurs d’informations (tels que Raccoon Stealer), Lumma Stealer peut également être utilisé pour diffuser des malwares supplémentaires, soit en lançant des exécutables ou des scripts PowerShell, soit en chargeant des DLL malveillantes à partir de son propre processus. En règle générale, Lumma Stealer est diffusé à partir d’un site Web compromis (souvent une fausse page Web CAPTCHA) sous la forme d’un téléchargement que les victimes sont incitées à effectuer via des publicités malveillantes (malvertising).

Lumma Stealer est généralement associé à une activité cybercriminelle plus large. Un autre voleur MaaS vendu sur des forums en langue russe, StealC, a été observé avec une corrélation beaucoup plus élevée avec les incidents de ransomware. Lancé en janvier 2023, il a été désigné par les chercheurs comme étant de type RaccoonStealer et Vidar copycat.

Mispadu Stealer est un projet régional remarquable, qui continue de cibler l’Amérique latine (et le Mexique en particulier). Au deuxième trimestre 2024, il s’agissait du deuxième voleur le plus détecté, juste derrière Strela Stealer, avec 74% de ces détections provenant du Mexique. Il a été vu en train d’utiliser des publicités malveillantes sur le Web et dans les moteurs de recherche, se faisant notamment passer pour des publicités Web pour McDonald’s.

Principales menaces basées sur des ransomwares

Figure 24 : Familles de ransomware les plus fréquemment détectées parmi tous les clients Sophos Endpoint

Figure 25 : Les principales familles de ransomware rencontrées dans les incidents MDR et Incident Response

LockBit et ses dérivés

La famille de ransomware la plus détectée en 2024 était LockBit, mais pas à cause du groupe de ransomware qui l’a engendré. En février 2024, les forces de l’ordre américaines et britanniques ont déclaré avoir perturbé le groupe LockBit en saisissant les serveurs du groupe de ransomware-as-a-service, arrêtant deux de ses membres et en inculpant un autre. À la suite de cette perturbation, de nombreuses variantes basées sur le code LockBit 3.0 divulgué sont devenues actives sur le terrain, entraînant un pic de détections LockBit début 2024. Cependant, en mars, les détections ont considérablement diminué avec un léger rebond en avril et début mai (mais il se peut que le gang LockBit soit de retour un jour ou l’autre).

Les groupes utilisant LockBit 3.0 ont fréquemment utilisé des EDR killers et d’autres malwares et techniques pour tenter de désactiver la protection endpoint. Leur accès initial se faisait souvent via des comptes VPN qui avaient été compromis (dans certains cas en raison de vulnérabilités dans les périphériques VPN eux-mêmes), ou via l’abus d’identifiants collectés à partir d’appareils non gérés pour obtenir un accès à distance.

Figure 26 : Détections de variantes LockBit par jour, 2024

Akira et Fog

En termes d’incidents réels, le ransomware-as-a-service Akira était en tête de peloton en 2024, intervenant finalement pour combler le vide laissé par LockBit. Initialement observées en 2022, les attaques d’Akira se sont intensifiées fin 2023. Le groupe et ses affiliés ont été constamment actifs tout au long de l’année 2024, atteignant un pic en août lorsque Akira représentait 17% des détections de ransomware signalées par les clients de Sophos, soit le double de son activité au cours des deux premiers trimestres de l’année. À la fin de l’année, il représentait encore 9% des rapports de détection de ransomware.

Sophos a, notamment, observé que des affiliés à Akira déployaient également d’autres variantes de ransomware notamment Fog, Frag et Megazord. Ces attaquants (tels que ceux du STAC5881) se concentraient généralement sur l’exploitation des VPN pour l’accès initial. En règle générale, les cibles d’Akira disposaient de VPN sans authentification multifacteur ou de passerelles VPN mal configurées qui permettaient aux attaquants d’accéder à leurs systèmes avec des identifiants volés ou des attaques par force brute.

Bien qu’Akira reste actif, le ransomware Fog a parfois été utilisé en remplacement par des affiliés auparavant liés à Akira, expliquant ainsi sa position au troisième rang parmi les 15 principales familles de ransomware rencontrées dans les incidents MDR et IR.

RansomHub

RansomHub est un autre leader émergent en matière d’incidents de ransomware en 2024. Bien qu’à égalité au sixième rang des détections globales, RansomHub était la quatrième famille de ransomware la plus observée dans les incidents MDR et IR actuels.

Entre février et août 2024, selon une alerte Cybersecurity and Infrastructure Security Agency #StopRansomware, RansomHub avait “chiffré et exfiltré les données d’au moins 210 victimes”. La majorité des cas Sophos MDR et IR impliquant RansomHub sont survenus au cours du second semestre de l’année, leur nombre augmentant en novembre.

La plupart des attaques RansomHub impliquaient un abus du RDP en plus d’autres outils de bureau à distance légitimes, notamment AnyDesk. L’accès initial dans certains cas signalés provenait de l’exploitation de la vulnérabilité Windows SMB Remote Code Execution (CVE-2017-1444) vieille de sept ans, bien que cela n’ait pas été observé dans les cas Sophos MDR et IR représentés dans nos données. Les vecteurs d’accès initiaux observés par Sophos X-Ops dans les cas de RansomHub comprenaient l’abus de serveurs Microsoft SQL externes pour l’exécution de commandes, l’abus d’accès RDP ouvert et d’accès Web au bureau à distance, et la compromission d’appareils non gérés.

Billet inspiré de Sophos Annual Threat Report appendix: Most frequently encountered malware and abused software, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.